Instalacja i konfiguracja serwera OpenVPN

Zanim zaczniemy napisze tylko, że niektóre pliki konfiguracyjne wymagają zmiany kilku linijek. Postaram się dołączyć obok takiego kroku link do strony z całym wyedytowanym plikiem konfiguracyjnym, zaś zmienione linijki zaznaczę na czerwono, wtedy będziecie wam je łatwiej znaleźć i będziecie sobie mogli porównać go ze swoim oraz zmienić aby wyglądał tak samo. Strony te oznaczę tak: PORÓWNAJ PLIK.

Właśnie czytasz fragment całego artykułu, jeśli trafiłeś tu z wyszukiwarki, zacznij od początku:

Jak odblokować polską telewizję w UK?

Wszystkie komendy wpisujemy w czarnej konsoli. Możesz je też skopiować z tej strony i kliknąć prawym przyciskiem myszy na czarnej konsoli, a następnie wkleić skopiowany tekst (po angielsku PASTE)

Zatem zaczynamy instalację serwera OpenVPN, w naszym przykładzie użyjemy serwer KVM Mini od Webh.pl

Krok 1

Podłącz się do swojego serwera za pomocą MobaXterm - opisane na poprzedniej stronie.

Krok 2

Zaktualizuj system:

apt-get update && apt-get upgrade

Krok 3

Zainstaluj OpenVPN i Easy RSA

apt-get -y install openvpn easy-rsa

Krok 4

Przejdź do katalogu sample-config-files

cd /usr/share/doc/openvpn/examples/sample-config-files

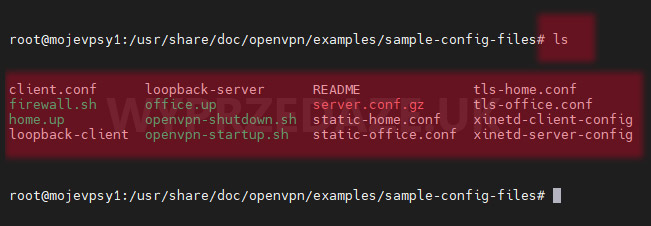

Krok 5

Wyświetl zawartość folderu w którym się znajdujesz:

Ten krok możesz pominąć, sprawdza on tylko czy jesteś we właściwym miejscu.

ls

Krok 6

Skopiuj plik server.conf.gz do katalogu openvpn:

cp server.conf.gz /etc/openvpn/

Krok 7

Przejdź do katalogu openvpn

cd /etc/openvpn/

Krok 8

Rozpakuj plik server.conf.gz

gunzip -c server.conf.gz > server.conf

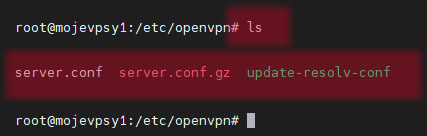

Krok 9

Wyświetl pliki w folderze, żeby zobaczyć czy się poprawnie rozpakowały.

ls

Powinno to wyglądać tak:

Krok 10

Teraz musimy skonfigurować nasz serwer OpenVPN, w tym celu skorzystamy z panelu po lewej stronie. Najpierw wyjdź z katalogu /root/ klikając na ikonkę foldera ze strzałką w górę i dwoma kropkami, a następnie przejdź do /etc/openvpn/.

W folderze tym powinny znajdować się 3 pliki. Kliknij prawy przycisk myszy na server.conf i wybierz z menu Open with defalut text editor.

Po wybraniu z menu Open with defalut text editor powinno nam się otworzyć nowe okno z tekstem (plikiem konfiguracyjnym serwera). Musimy tam zmienić kilka linijek.

Tutaj znajdziesz zmieniony plik, a wszystkie zmienione linijki są zaznaczone na czerwono, porównaj z tekstem w oknie i upewnij się, że masz tak samo: PORÓWNAJ PLIK

1. Należy znaleźć:

cert server.crt key server.key # This file should be kept secret

I zmienić na:

cert komputer.crt key komputer.key # This file should be kept secret

2. Należy znaleźć:

# Diffie hellman parameters. # Generate your own with: # openssl dhparam -out dh2048.pem 2048dh dh2048.pem

I upewnić się, że macie ustawione dh2048.pem, a nie coś innego, jeśli jest coś innego to zmień to na dh2048.pem.

3. Należy znaleźć

;push "redirect-gateway def1 bypass-dhcp"

I zmienić na:

push "redirect-gateway def1 bypass-dhcp"

4. Należy znaleźć:

;push "dhcp-option DNS 208.67.222.222" ;push "dhcp-option DNS 208.67.220.220"

I zmienić na:

push "dhcp-option DNS 8.8.8.8" push "dhcp-option DNS 8.8.4.4"

Powyższa zmiana ochroni nas przed tak zwanym Leak DNS, który może zdradzić że używacie VPN. Później zrobimy testy prędkości oraz testy Leak DNS.

5. Należy znaleźć:

;user nobody ;group nogroup

I zmienić na:

user nobody group nogroup

6. Zapisujemy zmiany klikając na ikonkę dyskietki, a następnie potwierdzamy klikając na Yes. Plik zostanie zapisany i wgrany na serwer.

Krok 11

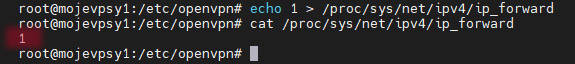

Użyj poniższej komendy:

echo 1 > /proc/sys/net/ipv4/ip_forward

A teraz sprawdź poniższa komendą czy wyświetli ci się cyfra 1:

cat /proc/sys/net/ipv4/ip_forward

Powinno to wyglądać tak:

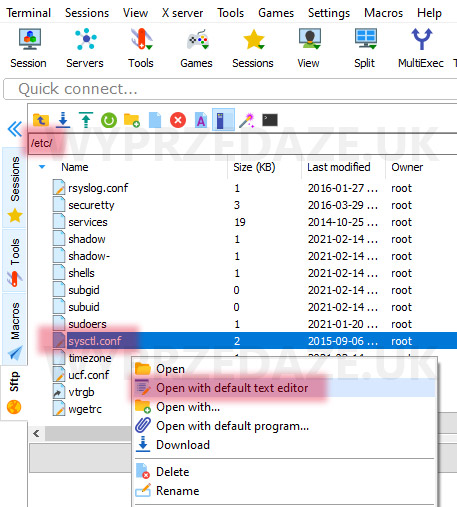

Krok 12

W lewym panelu wróć do folderu /etc/ i na samym dole znajdziesz plik sysctl.conf, kliknij na niego prawy przycisk myszy i wybierz Open with default text editor

Po wybraniu z menu Open with defalut text editor powinno nam się otworzyć nowe okno z tekstem (plikiem konfiguracyjnym serwera). Musimy tam zmienić jedną linijek.

Tutaj znajdziesz zmieniony plik, a wszystkie zmienione linijki są zaznaczone na czerwono, porównaj z tekstem w oknie i upewnij się, że masz tak samo: PORÓWNAJ PLIK

1. Należy znaleźć:

#net.ipv4.ip_forward=1

I zmienić na:

net.ipv4.ip_forward=1

2. Zapisujemy zmiany klikając na ikonkę dyskietki, a następnie potwierdzamy klikając na Yes. Plik zostanie zapisany i wgrany na serwer.

Krok 13

Należy zainstalować i skonfigurować firewall.

1. Instalujemy firewall:

apt-get -y install ufw

2. Musimy zezwolić na komunikację przez 2 porty. Port 22 używany przez MobaXterm, jeśli go teraz nie otworzysz (nie wykonasz poniższego kroku) to już się nie połączysz z serwerem, oraz port 1194 używany przez OpenVPN:

ufw allow 22/tcp

A następnie

ufw allow 1194/udp

Przy każdej z powyższych komend powinieneś otrzymać informację: Rules updated i Rules updated (v6).

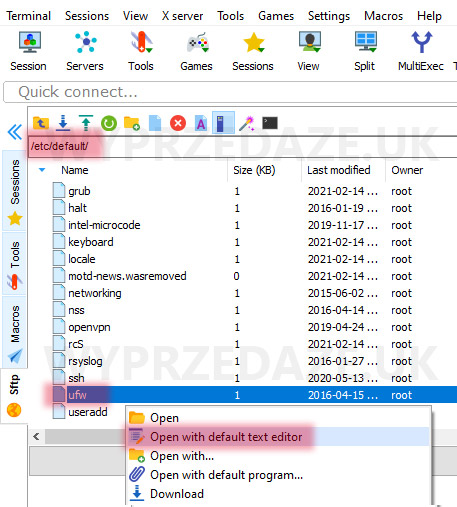

3. W lewym panelu przejdź do folderu /etc/default/ i na samym dole znajdziesz plik ufw, kliknij na niego prawy przycisk myszy i wybierz Open with default text editor

Po wybraniu z menu Open with defalut text editor powinno nam się otworzyć nowe okno z tekstem (plikiem konfiguracyjnym firewalla). Musimy tam zmienić jedną linijkę.

Tutaj znajdziesz zmieniony plik, a wszystkie zmienione linijki są zaznaczone na czerwono, porównaj z tekstem w oknie i upewnij się, że masz tak samo: PORÓWNAJ PLIK

Należy znaleźć:

DEFAULT_FORWARD_POLICY="DROP"

I zmienić na:

DEFAULT_FORWARD_POLICY="ACCEPT"

4. Zapisujemy zmiany klikając na ikonkę dyskietki, a następnie potwierdzamy klikając na Yes. Plik zostanie zapisany i wgrany na serwer.

5. W lewym panelu przejdź do folderu /etc/ufw/ i na samym dole znajdziesz plik before.rules, kliknij na niego prawy przycisk myszy i wybierz Open with default text editor.

Po wybraniu z menu Open with defalut text editor powinno nam się otworzyć nowe okno z tekstem (plikiem konfiguracyjnym firewalla). Musimy tam zmienić dodać kilka linijek.

Tutaj znajdziesz zmieniony plik, a wszystkie zmienione linijki są zaznaczone na czerwono, porównaj z tekstem w oknie i upewnij się, że masz tak samo: PORÓWNAJ PLIK

Poniższe linijki powinny zostać dodane tuż nad: # Don't delete these required lines, otherwise there will be errors

Należy znaleźć:

# Don't delete these required lines, otherwise there will be errors *filter

I powyżej tych linijek wkleić:

#NAT and Masquerade rules *nat :POSTROUTING ACCEPT [0:0] -A POSTROUTING -s 10.8.0.0/8 -o eth0 -j MASQUERADE COMMIT

6. Zapisujemy zmiany klikając na ikonkę dyskietki, a następnie potwierdzamy klikając na Yes. Plik zostanie zapisany i wgrany na serwer.

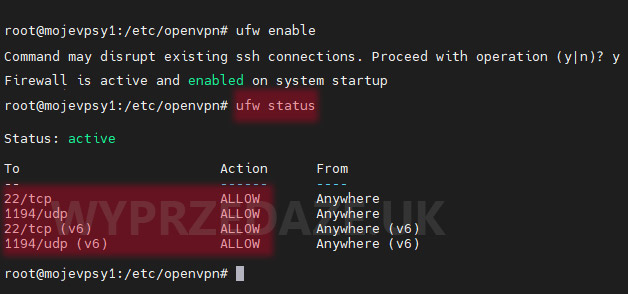

7. Uruchamiamy firewall:

ufw enable

Pojawi się informacja ostrzegająca, że możemy utracić połączenie, wciskamy literkę y i akceptujemy klawiszem enter:

Jeśli wszystko poszło po naszej myśli, to nie powinniśmy stracić połączenia.

8. Sprawdzamy czy nasz firewall działa:

ufw status

Powinniśmy zobaczyć na liście 4 porty i przy wszystkich widnieć informacja informacja ALLOW:

Krok 14

Teraz przygotujemy certyfikaty i klucze szyfrujące.

1. Skpiuj katalog easy-rsa do katalogu openvpn:

cp -r /usr/share/easy-rsa/ /etc/openvpn/

2. Przejdź do katalogu easy-rsa

cd /etc/openvpn/easy-rsa

3. W panelu po lewej przejdź do /etc/openvpn/easy-rsa/. Ponieważ każde urządzenie które będzie się łączyć do naszego VPN (telefon, komputer) potrzebuje osobny certyfikat, ułatwimy sobie nieco zadanie wpisując podstawowe dane w pliku vars, oszczędzi nam to dużo wpisywania przy każdym generowaniu certyfikatu.

Kliknij na plik vars prawy przycisk myszy i wybierz Open with default text editor.

Tutaj znajdziesz zmieniony plik, a wszystkie zmienione linijki są zaznaczone na czerwono, porównaj z tekstem w oknie i upewnij się, że masz tak samo: PORÓWNAJ PLIK

4. Należy znaleźć:

export KEY_COUNTRY="US" export KEY_PROVINCE="CA" export KEY_CITY="SanFrancisco" export KEY_ORG="Fort-Funston" export KEY_EMAIL="[email protected]" export KEY_OU="MyOrganizationalUnit" # X509 Subject Field export KEY_NAME="EasyRSA"

I zmienić na:

(Poniżej użyj swojej lokalizacji w Polsce oraz swojego adresu email, nazwę organizacji możesz wpisać wedle uznania):

export KEY_COUNTRY="PL" export KEY_PROVINCE="Lodzkie" export KEY_CITY="Lodz" export KEY_ORG="Moja-organizacja" export KEY_EMAIL="[email protected]" export KEY_OU="Moja-organizacja" # X509 Subject Field export KEY_NAME="komputer"

5. Zapisujemy zmiany klikając na ikonkę dyskietki, a następnie potwierdzamy klikając na Yes. Plik zostanie zapisany i wgrany na serwer.

6. Przejdź do katalogu Easy RSA:

cd /etc/openvpn/easy-rsa

7. I uruchom poniższe komendy jedna po drugiej:

source ./vars

./clean-all

8. Teraz uruchomimy kilka skryptów aby wygenerować certyfikaty i klucze. Po każdym skrypcie system poprosi nas o podanie informacji, tych które już podaliśmy wcześniej w pliku vars. W większości przypadków klikasz ENTER, a kilka razy zatwierdzasz literką Y. Pokaże to na zrzutach ekranu poniżej.

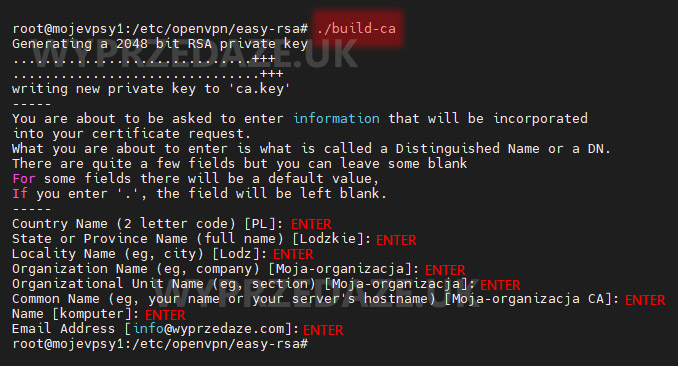

./build-ca

Następnie uruchom:

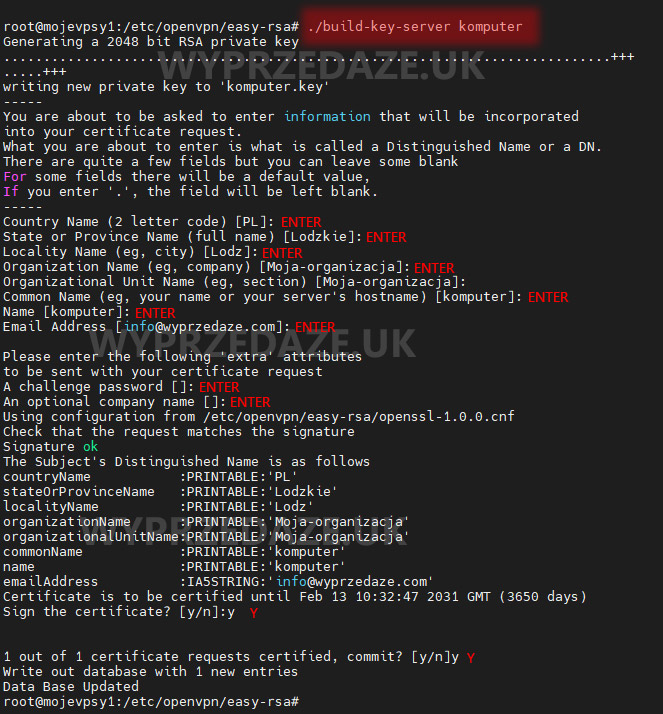

./build-key-server komputer

Teraz uruchom:

./build-dh 2048

Ten proces może zająć trochę dłuższą chwilę i czasami na ekranie może pojawić się więcej kropek, plusów i gwiazdek. Poczekaj cierpliwie aż system skończy.

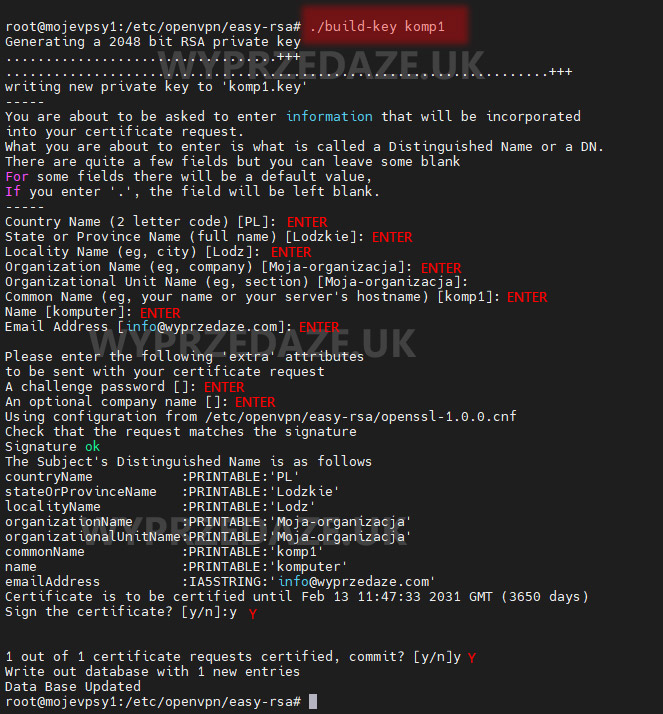

Teraz jest bardzo ważny krok, wygenerujemy certyfikat dla naszego urządzenia i nazwiemy go komp1, jeśli potrzebujesz certyfikat dla kolejnego urządzenia, na przykład laptopa to musisz powtórzyć poniższy krok ale w komendzie użyć komp2, dla kolejnego urządzenia komp3, itd. Znów będzie kilka ENTERÓW i kliknięć w klawisz Y.

./build-key komp1

9. Teraz musimy przekopiować klucze z foldera keys do openvpn.

Przejdź do folderu keys:

cd /etc/openvpn/easy-rsa/keys/

Skopiuj 4 pliki ca.crt, dh2048.pem, komputer.key oraz komputer.crt do folderu openvpn :

cp ca.crt dh2048.pem komputer.key komputer.crt /etc/openvpn

Krok 15

1. Uruchamiamy nasz serwer VPN:

service openvpn start

2. Sprawdzamy status naszego serwera:

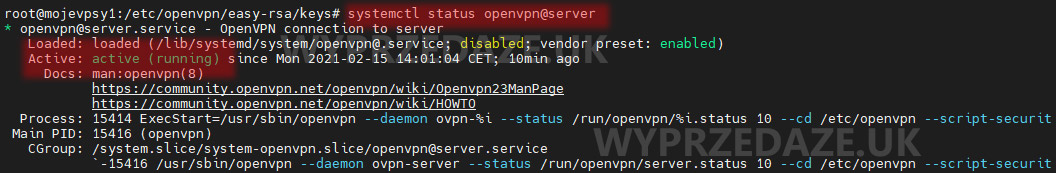

systemctl status openvpn@server

Poniżej pokazałem wam wynik z mojego serwera. Wasz może być nieco inny ale najważniejsze żeby było napisane active (running), jeśli będzie napisane active (exited), to znaczy, że w którymś momencie niestety popełniłeś błąd.

Aby wyjść z wyświetlanego statusu powyżej wciśnij klawisz Q na swojej klawiaturze.

3. Zakładam, że u ciebie pokazuje również active (running), więc teraz musimy włączyć nasz program OpenVPN jako usługą, czyli, żeby automatycznie się uruchamiał na przykład po restarcie serwera:

systemctl enable openvpn@server

To tyle! Właśnie zaisntalowałeś swój pierwszy serwer VPN!

Serwer ten ma polskie IP i umożliwi ci oglądanie polskiej telewizji online oraz dostęp do polskich bibliotek, na przykład w Netflix. Na następnej stronie pokażę jak skonfigurować klienta (program) na komputerze z Windows oraz telefonie z Android. A w kolejnych artykułach jak połączyć smart TV to VPN aby mieć dostęp do polskiej TV oraz polskich bibliotek.

CZYTAJ DALEJ: Konfiguracja klienta OpenVPN an Windows i Android

POPRZEDNIE: Mobaxterm, czyli program do łączenia się z serwerem VPS

Jeśli pomogłem Ci uzyskać dostęp do polskiej telewizji i mógłbyś wesprzeć to co robię oraz mój poświęcony czas, to możesz przekazać mi dowolny wpłatę poprzez PayPal. Wsparcie możesz uzyskać, korzystając z tego linka: https://paypal.me/wyprzedaze

Alternatywnie jeśli potrzebujesz pomocy przy instalacji, to mogę zainstalować ci taki serwer za jedyne 20 funtów. Skontaktuj się ze mną poprzez e-mail: [email protected]